Backdoor que roba información por un nuevo malware: Un nuevo tipo se dirige a los usuarios de Discord modificando el cliente Discord de Windows para convertirlo en un backdoor y un troyano que roba información.

Resumen

El cliente Discord de Windows es una aplicación Electron, lo que significa que casi toda su funcionalidad deriva de HTML, CSS y JavaScript. "Esto permite al 'malware' modificar sus archivos principales para que el cliente realice un comportamiento malicioso al iniciarse".

Descubierto por el investigador Malware Hunter Team a principios de este mes, el malware - backdoor se llama "Spidey Bot", basándose en el nombre del canal de mando y control de Discord con el que se comunicaba el 'malware'. Es interesante ver en el artículo de abajo un comentario en el que, sin embargo, se afirma que su verdadero nombre es "BlueFace".

JavaScript malicioso

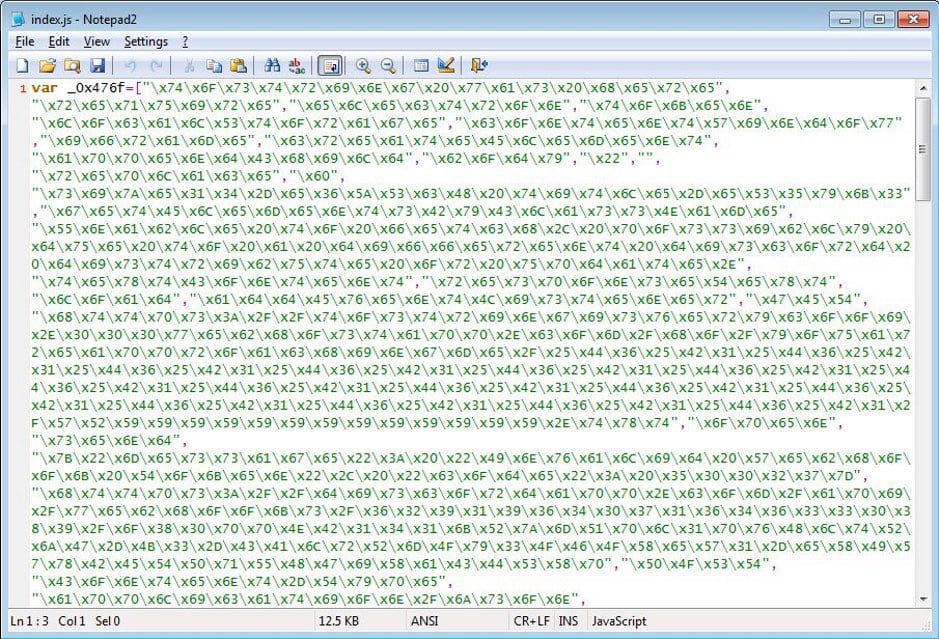

Una vez instalado, el malware añade su propio JavaScript malicioso a los archivos% AppData% \ Discord \ [version] \ modules \ discord_modules \ index.js y % AppData% \ Discord \ [version] \ modules \ discord_desktop_core \ index.js .

El malware de puerta trasera cerrará y reiniciará la aplicación Discord para que se ejecuten los nuevos cambios de JavaScript.

Una vez lanzado, el JavaScript ejecutará varios comandos de la API de Discord y funciones de JavaScript para recopilar una variedad de información sobre el usuario que se enviará a través de un webhook de Discord al atacante.

Nuevo malware: información recopilada

La información recopilada y enviada al atacante incluye:

- Disagree user token

- Zona horaria de la víctima

- Resolución de pantalla

- Dirección IP local de la víctima

- Dirección IP pública de la víctima a través de WebRTC

- Información del usuario, como nombre de usuario, dirección de correo electrónico, número de teléfono, etc.

- Si han almacenado información de pago

- Factor de zoom

- Agente de usuario del navegador

- Versión Discord

- Los primeros 50 caracteres del portapapeles de Windows de la víctima

El contenido del portapapeles es especialmente preocupante, ya que puede permitir robar contraseñas, información personal u otros datos confidenciales copiados por el usuario.

La función Gightdio

La función Gightdio que actúa como puerta trasera de nuevos programas maliciosos

Tras enviar la información, el malware Discord ejecutará la función fightdio (), que actúa como puerta trasera.

Esta función se conectará a un sitio web remoto para recibir un comando adicional para ejecutar. Esto permite al atacante realizar otras actividades maliciosas como robar información de pago, si la hubiera, ejecutar comandos en el ordenador o instalar potencialmente otro "malware".

El sitio mencionado está actualmente inactivo, pero no se sabe si una muestra diferente utiliza un sitio distinto o no. Además, un comentarista más abajo afirma que el "malware" ha sido descatalogado, pero no tenemos forma de confirmarlo.

Mensajes de discordia

El investigador e ingeniero inverso Vitali Kremez, que también analizó el malware, declaró a BleepingComputer que la infección aparecía utilizando nombres de archivo como "Blueface Reward Claimer.exe" y "Synapse X.exe". Aunque no está 100% seguro de cómo se está propagando, Kremez cree que el atacante está utilizando mensajes de Discord para propagar el malware.

Como esta infección no muestra ninguna indicación externa de que ha sido comprometida, un usuario no tiene ni idea de que está infectado a menos que ejecute una detección de red y vea las inusuales llamadas a la API y al gancho "web".

Si se detecta y elimina el instalador, los archivos de Discord modificados seguirán infectados y continuarán ejecutándose cada vez que inicie el cliente. La única forma de limpiar la infección es desinstalar la aplicación Discord y volver a instalarla para que se eliminen los archivos modificados.

Peor aún, después de más de dos semanas, este malware de Discord sigue teniendo sólo 24/65 detecciones en VirusTotal.

Cómo comprobar si está infectado por un nuevo malware

Comprobar si tu cliente Discord ha sido modificado es muy fácil, ya que, los archivos de destino suelen tener una sola línea de código.

Para comprobar el % AppData% \ Discord \ [version] \ modules \ discord_modules \ index.js, basta con abrirlo en el Bloc de notas y sólo debe contener la única línea de "module.exports = require ('./ discord_modules.node'); " como se muestra a continuación.

Para el archivo % AppData% \ Discord \ [version] \ modules \ discord_desktop_core \ index.js , sólo debe contener el "module.exports = require ('./ core.asar');" como se muestra a continuación.

Si uno de los dos archivos contiene un código distinto del mostrado anteriormente, desinstala y vuelve a instalar el cliente Discord y confirma que se han eliminado las modificaciones.

Es importante recordar, sin embargo, que otro malware puede modificar fácilmente otros archivos JavaScript utilizados por el cliente Discord, por lo que estas instrucciones son sólo para ese malware específico.

Cómo puede proteger la Discordia

Cómo Discord puede protegerte contra las amenazas de malware

Después de publicar este artículo, recibimos muchas preguntas sobre cómo Discord puede avisar a los usuarios de las modificaciones del cliente.

Discord puede hacerlo creando un hash para cada archivo de cliente cuando se publica una nueva versión. Después de la instalación, si se modifica el archivo, este hash cambiará.

Cuando se inicia el cliente Discord, puede realizar una comprobación de la integridad del archivo y verificar que los hashes del archivo actual coinciden con los hashes predeterminados del cliente Discord. Si son diferentes, ese archivo ha sido modificado y la aplicación puede mostrar una advertencia, como la maqueta que creamos a continuación, que permite al usuario continuar cargando el cliente o cancelarlo.

Esta comprobación debe realizarse utilizando código nativo en lugar de otro archivo JavaScript, que puede modificarse fácilmente.

Actualización 24/10/19: Se han añadido secciones sobre cómo comprobar si se han modificado archivos JS especificados y cómo Discord puede supervisar este tipo de modificaciones.

Actualización 10/24/19 5:25PM EST: Se ha añadido información sobre que el C2 está muerto, que el nombre real de esta infección puede ser BlueFace y que se dice que el malware está descatalogado.

Por Lawrence Abrams

Fuente: //www.bleepingcomputer.com